网络安全等级保护是国家网络安全保障的基本制度、基本策略、基本方法。开展网络安全等级保护工作是保护信息化发展、维护网络安全的根本保障。“没有网络安全就沒有国家安全”,按照国家网络安全法律、战略和等级保护制度要求,推广安全可信产品和服务,筑牢网络安全底线是历史的使命。新型基础设施以数据和网络为核心,其发展前提是用主动免疫的可信计算筑牢安全防线。

山西百信信息技术有限公司长期致力于自主可控和可信计算技术体系发展与构建。利用在信息技术应用创新领域取得的基础和形成的资源优势,基于等级保护2.0国家标准,研发自主安全可信产品,实现技术突破,从而从根本上和本质上解决安全防御策略,从被动防御变主动出击。

2020年8月7日,公安部网络安全保卫局一级巡视员、副局长、总工程师郭启全在2020年北京网络安全大会“中关村可信计算产业联盟第二届网络空间安全可信技术创新论坛”中,发表了关于“大力加强可信计算技术应用,构建安全可信的网络安全技术保护生态”的主题演讲,提出了将可信计算植入基础软硬件和系统,有效提升网络安全主动免疫能力,迅速落实网络安全等级保护制度,满足可信计算技术要求,建立全社会网络安全良好生态。

1

郭启全副局长演讲内容摘要

郭启全副局长在演讲中围绕“应用可信计算技术的重要性和迫切性、将可信计算技术要求植入基础软硬件和网络、大力推广应用等级保护2.0技术要求与可信计算3.0要求”等三方面详细解读了等级保护2.0和可信计算3.0相互间的关系。特别强调“芯片、cpu、服务器、操作系统、数据库等基础软硬件厂商以及安全产品、安全集成、安全建设厂商,要将可信计算融入到产品、设计、研发过程。特别是重要行业、部门,要把可信计算融入到网络系统的规划、设计、建设及全生命周期管理过程中,这是国家网络安全等级保护2.0标准、技术中对各行各业、各部门提出的新要求。”

一

应用可信计算技术的重要性和迫切性

2020年3月中央批准,公安部负责指导监督关键信息基础设施安全保护工作;

l 近期,公安部印发《贯彻落实网络安全等级保护制度和关键信息基础设施安全保护制度的指导意见》(公网安[2020]1960号);

l 组织指导各地区、各部门贯彻落实网络安全等级保护制度和关键信息基础设施安全保护制度,建立良好的网络安全保护生态。

二

将可信计算技术要求植入基础软硬件和网络

l 把可信验证要求植入芯片、cpu、服务器、操作系统、数据库等基础软硬件;

l 把可信验证要求植入网络设备、网络安全产品,解决底层安全问题;

l 把可信计算技术植入“安全管理中心、安全通信网络、安全区域边界、安全计算环境”网络要素,实现对网络要素全覆盖;

l 把可信计算技术植入整机、云计算平台、物联网、工控系统、移动互联网;

l 把可信计算技术植入第二级以上网络。

三

大力推广应用等保2.0技术要求与可信计算3.0要求

l 开展基础软硬件与网络安全产品的可信适配性测试和验证;

l 将网络安全等级保护2.0技术要求与可信计算3.0要求紧密结合,开展联合攻关和验证;

l 搭建典型应用系统,大力推广应用等级保护2.0技术要求与可信计算3.0要求,开展检测验证;

l 建立良好的网络安全保护生态,大力提升关键信息基础设施的内生安全、主动免疫和主动防御能力。

2

等级保护2.0制度发展情况

2016年10月,公安部网络安全保卫局对原有国家标准《信息安全技术信息系统安全等级保护基本要求(gb/t 22239-2008)》等系列标准进行修订。2017年6月,《网络安全法》正式出台,信息安全等级保护过渡到网络安全等级保护,法规明确要求国家实施等保制度。2019年5月,随着《信息安全技术网络安全等级保护基本要求(gb/t 22239-2019)》《信息安全技术网络安全等级保护测评要求(gb/t28448-2019)》等标准的正式发布,标志着我国等保2.0******启动。

l 网络安全等级保护是国家信息安全保障的基本制度、基本策略、基本方法;

l 信息系统运营、使用单位应当选择符合国家要求的测评机构,依据《信息安全技术网络安全等级保护基本要求》等技术标准,定期对信息系统开展测评工作;

l 《网络安全法》明确规定信息系统运营、使用单位应当按照网络安全等级保护制度要求,履行安全保护义务,如果拒不履行,将会受到相应处罚。

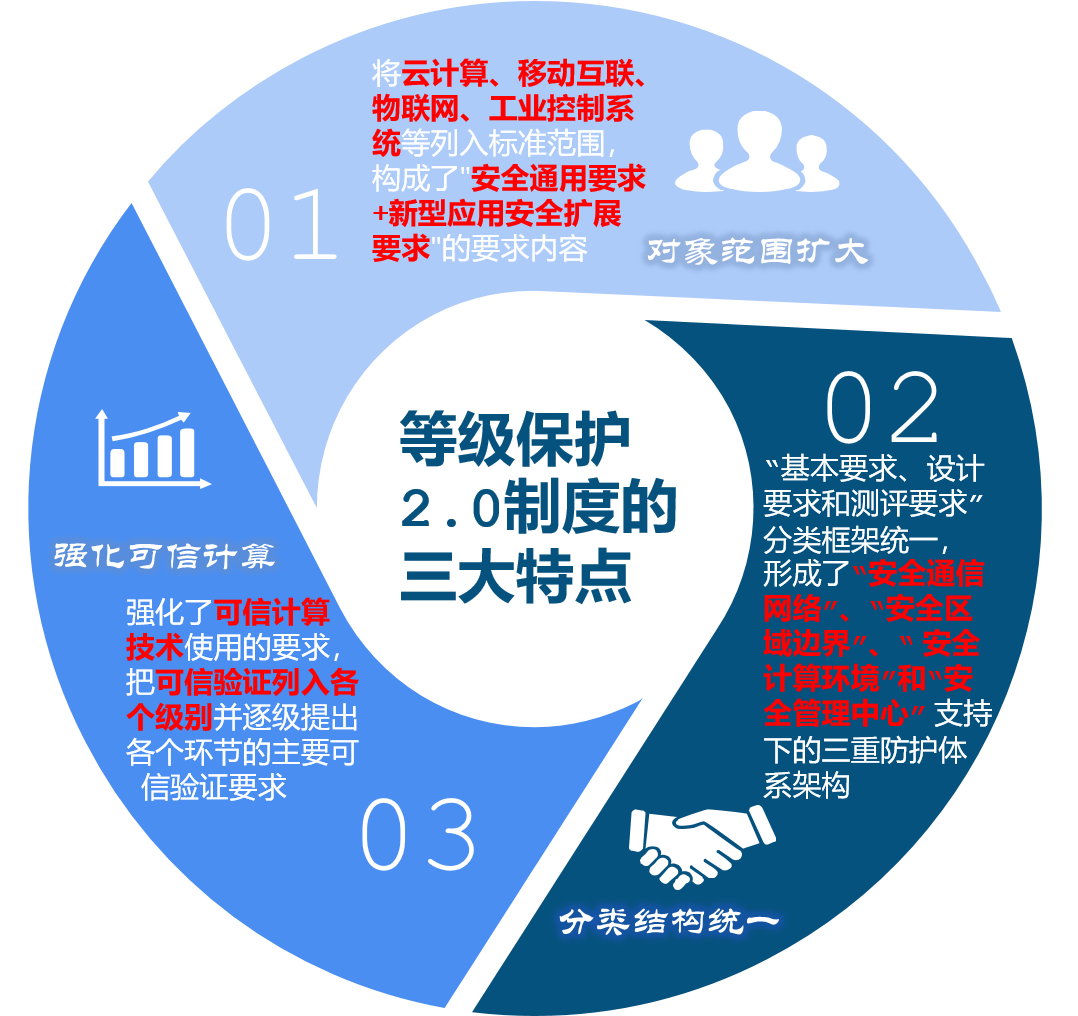

迄今为止,我国实施等级保护制度已经长达二十多年,在各行各业为我国重要信息系统的安全保驾护航。进入等级保护2.0时代后,新标准将云计算、移动互联、物联网、工业控制系统等新技术新应用列入了标准范围。

同时,由传统的计算机信息系统防护转向新型计算环境下的网络空间主动防御体系建设,并强化了可信计算技术使用的要求,以确保其关键信息基础设施安全。

3

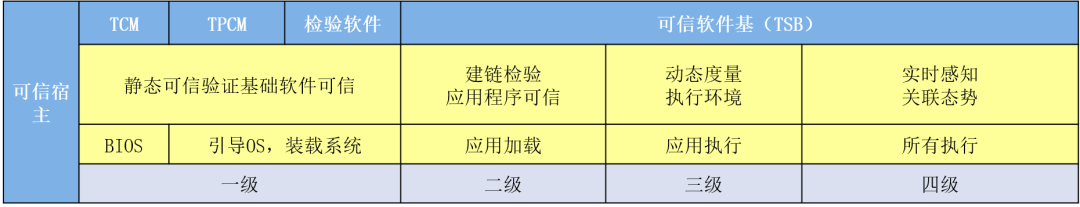

可信计算技术在等保2.0制度中具体要求

我国的等级保护从1.0传统的防御时代进入主动防御2.0时代后,被赋予了新的时代特征。除了扩大了等级保护对象范围、统一了分类结构以外,其******的变化就是强化了可信计算技术使用的要求,把可信验证列入各个级别并逐级提出各个环节的主要可信验证要求。国家网络安全等级保护标准《网络安全等级保护基本要求》、《网络安全等级保护安全设计技术要求》、《网络安全等级保护测评要求》都对可信计算技术提出了明确要求。

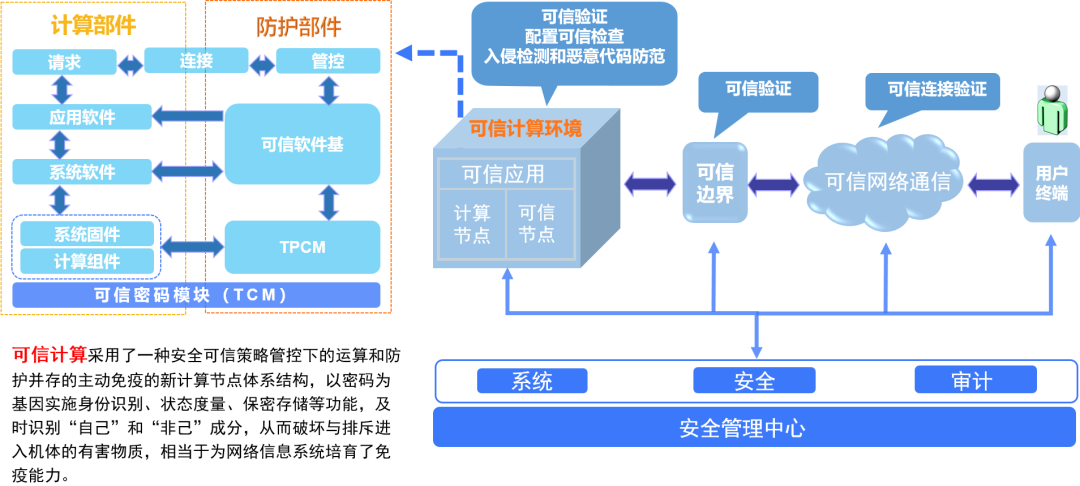

等保2.0标准从当前安全形势出发,将可信计算3.0列为其核心防御技术,并在此基础上提出了“一个中心,三重防护”的网络安全技术设计总体思路,更加注重*********主动防御、动态防御、整体防控和精准防护。

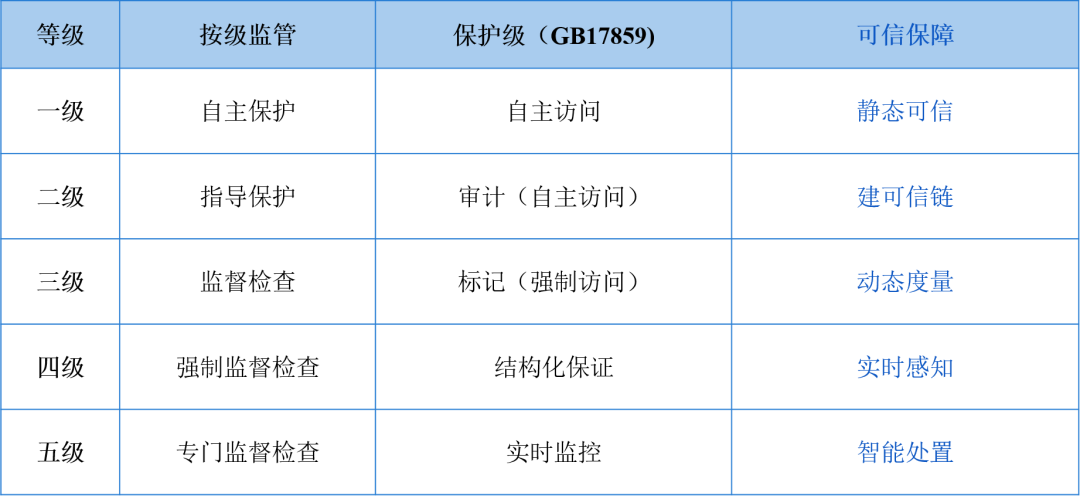

同时,等级保护2.0标准针对不同安全等级,提出了相应的监管制度和可信保障要求。

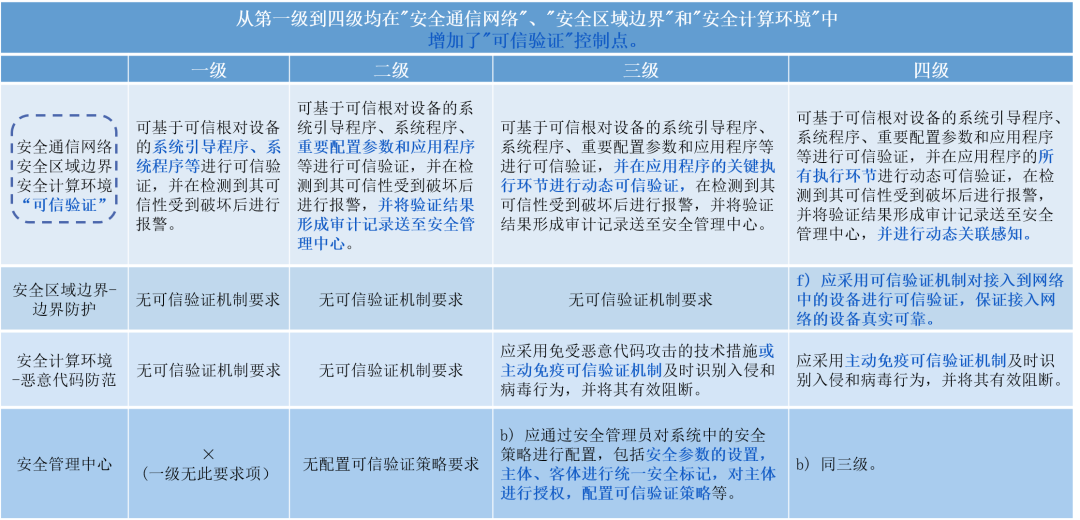

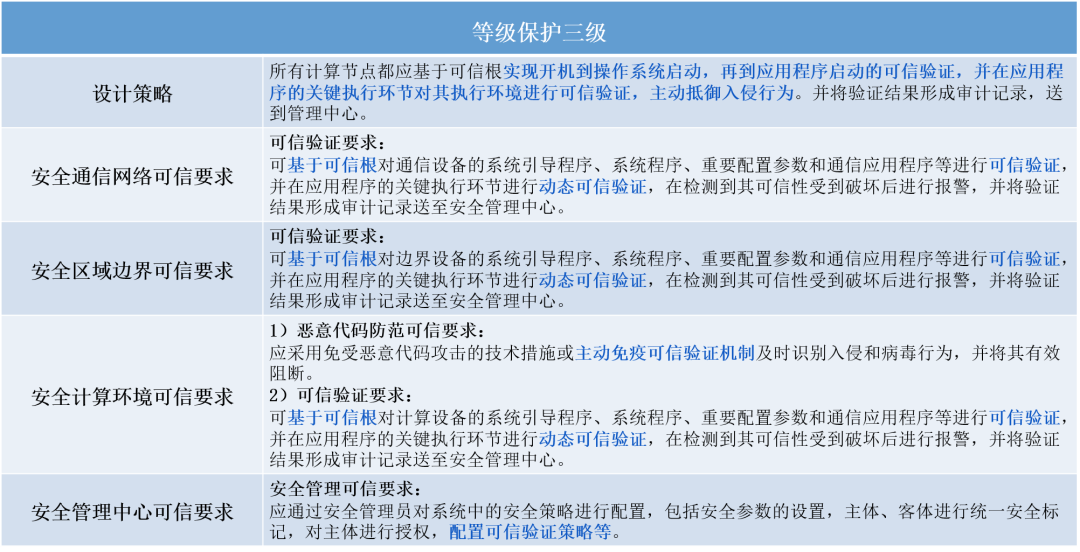

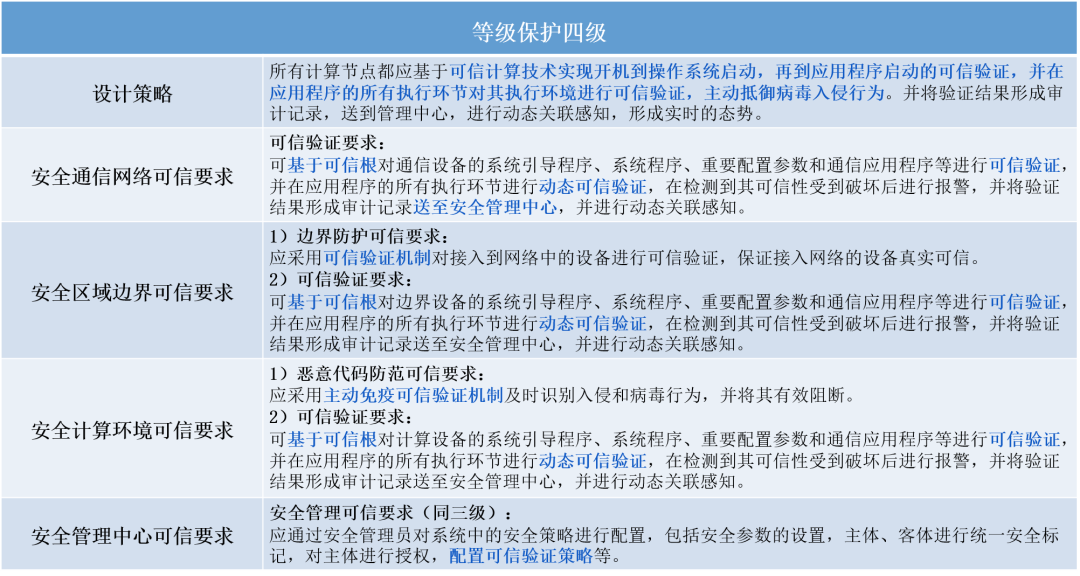

由此可见,可信计算3.0是等级保护的关键支撑技术,对落实网络安全等级保护制度发挥着重要作用。因此,在等级保护2.0标准体系中,根据不同等级的安全要求,从******级到第四级均在“安全通信网络”、“安全区域边界”和“安全计算环境”中增加了“可信验证”控制点,针对访问控制的主体、客体、操作和执行环境进行不同完备程度的可信验证,并对三级、四级网络中的安全管理中心中提出“可信验证策略配置”的功能需求。

等级保护一级:信任链传递到可信启动阶段,基于可信根实现对bios、引导程序、操作系统内核等实体的可信验证,每个设备具有******的可信身份,利用可信连接机制,在设备加入网络时对其身份进行认证。

等级保护二级:信任链传递到静态度量阶段,在等级保护一级可信要求的基础上,实现对执行程序等实体的可信验证,并利用可信连接机制,在设备加入网络时对其身份、执行程序进行认证。

等级保护三级:信任链传递到动态度量阶段,在等级保护二级可信要求的基础上,实现对安全配置等实体的可信验证,并在应用程序的关键执行环节对系统调用的主体、客体、操作进行可信验证,并对终端、关键内存区域等执行资源进行可信验证,并将验证结果形成审计记录,送到管理中心,并利用可信连接机制,在设备加入网络时对其身份、执行程序及其关键执行环节的执行资源进行认证。

等级保护四级:信任链传递到动态度量阶段,在等级保护三级可信要求的基础上,将可信验证的范围扩展到应用程序的所有执行环节,并对可信验证结果进行动态关联感知,以及在检测到其可信性收到破坏时采取措施恢复。

在等级保护2.0标准体系中,“可基于可信根对设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证……”,其中可信根和可信验证功能是一级到四级都必须的要求,但“可信验证” 是否是基于可信根进行实现,用户可以根据情况进行选择;不同级别可信根的实施方式,可信根由可信密码模块和可信平台控制模块共同组成。

l ******、二级:可信根中可信密码模块需硬件实现、可信平台控制模块可由软件实现;

l 第三、四级:可信根中可信密码模块和可信平台控制模块应由硬件实现。

等级保护2.0标准体系******采用了具备主动免疫的可信计算3.0技术架构,针对不同等级的安全要求,在计算环境、区域边界、通信网络、安全管理中心的各计算节点上实现了不同完备程度的信任传递,既符合等级保护的“适度安全”原则,又提升了工程的可实施性,实现了关键信息基础设施、国家重要网络、重要数据等网络的“动态防御、主动防御、纵深防御、精准防护、联防联控、整体防控”措施要求,落实了常态化、体系化、实战化要求,将国家等级保护防御体系提升到了一个新的科学高度。

(资料来源:可信华泰)

晋公网安备:14019202000507号

晋公网安备:14019202000507号